趋势网(微博|微信)讯:

家委会收每生263元家长报警

家委会收每生263元家长报警  男子1650元买羽绒服全是飞丝报警

男子1650元买羽绒服全是飞丝报警  上班被公司坑了200万元

上班被公司坑了200万元  男子喝自制中药中毒身亡

男子喝自制中药中毒身亡  男婴洗澡久盯浴霸灯右眼永久弱视

男婴洗澡久盯浴霸灯右眼永久弱视

最近研究者们发现了一款基于安卓系统的广告程序,它把那些相信网页上和第三方软件商店里的主题内容的用户群体作为攻击目标。

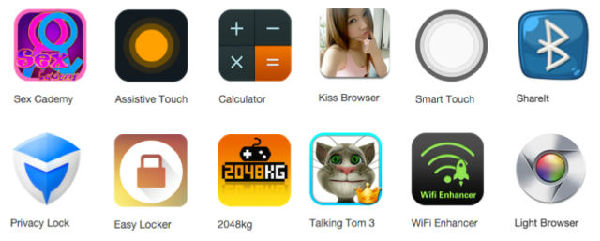

安全公司FireEye的研究员们在星期三发布了一篇有关上述内容的博客,根据这篇博客中的描述,这款软件利用重新设计的图标把自己伪装成吸引人的主题内容,在网页上和应用程序里通过弹出广告的形式吸引用户下载。用户一旦安装了这款软件,它就会在你的手机中发现多达八个的独立的安卓系统漏洞,并通过这些漏洞在你的手机中获取一个无法消除的访问权限。利用这个特权,它可以访问安卓代码库,来把自己伪装成类似于com.facebook.qdservice.rp.provider和com.android.provider.setting的合法安卓服务,并长期的立足于你的手机中。

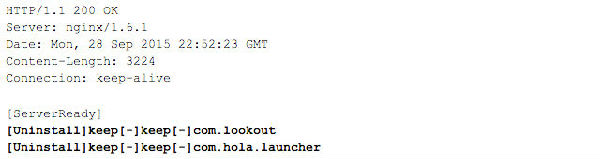

FireEye的研究者在博客中写道:这款恶意程序从aps.kemoge.net中获取指令。为了避免被发现,它会间断性的和服务器取得联系,在第一次登录并获取指令后会间隔24小时再获取下一条指令。在每一次和服务器取得联系时,它会先向远程服务器发送IMEI识别码,IMSI识别码,手机存储信息,以及安装的软件信息。我们在一个配置Android4.3系统的Nexus 7 手机上,通过安装的附加软件中的第一个软件拦截了它的流量信息。相应的流量信息如下面第一张图所示。在上传了设备信息后,它向服务器获取指令,如下面第二张图所示。

第一张图值得注意的地方是从这些代码中可以看出,这个恶意软件利用它的访问特权卸载了合法的病毒查杀软件,这其中可能还有FireEye没有发现的更多的攻击性举动。FireEye还发现了一个需要注意的事情是这款恶意软件已经由同一开发商证书标记为合法软件在谷歌的应用商店中上线。不过根据FireEye研究员的描述,上线的软件本身并没有任何恶意功能,而在你安装之后,那些恶意功能会立即通过它所连接的远程服务器添加到你的手机中,谷歌目前已经移除了这款软件。

FireEye公司的博客是想提醒用户注意那些来自于从第三方应用商店上下载的安卓软件的威胁。谷歌对于应用软件的安全审查方面,无疑是有缺陷的,但是他也确实提供了一些从其他渠道无法获得的安全防护措施。安卓用户应该尽可能的利用这些安全防护,并对其他渠道得来的信息保持警惕的态度。

网友评论和回复

-既然他们获得了Root权限,可以去厂家刷机取消这个权限吗?

-不可以!用户特有的数据可以在数据库中消除,但不能在系统中消除,你可以去刷新你的手机,但他们还是会有办法重新在手机中获得权限。